| Services | Protocole | Ports |

|---|---|---|

| Web interface | TCP | 8006 |

| SSHd | SSH | 22 |

| pvedaemon (en écoute) | TCP | 85 |

| rpcbind | TCP | 111 |

| corosync multicast (pour les clusters) | UDP | 5404, 5405 |

| SPICE proxy | TCP | 3128 |

| Direction | Action | Source | Protocol | Destination Port | Log Level | Comment |

|---|---|---|---|---|---|---|

| in | ALLOW | tcp | 8006 | nolog | web GUI | |

| in | ALLOW | tcp | 22 | nolog | ssh | |

| in | ALLOW | icmp | nolog | ping |

| Nom | Privilèges |

|---|---|

| Administrator | Tous les droits |

| NoAccess | Aucun droits donc aucun accès |

| PVEAdmin | Tout sauf les paramètres systèmes (Sys.PowerMgmt, Sys.Modify, Realm.Allocate) |

| PVEAuditor | Accès en lecture seule |

| PVEDatastoreAdmin | Administration des espaces de stockage et des templates (inclus le backup) |

| PVEDatastoreUser | |

| PVEPoolAdmin | Administration des pools |

| PVEPoolUser | Consultations des pools |

| PVESysAdmin | ACLs utilisateur, audit, console système et journaux système |

| PVETemplateUser | visualiser et cloner des templates |

| PVEUserAdmin | administration des utilisateurs |

| PVEVMAdmin | administrations des VM |

| PVEVMUser | visualisation, sauvegarde, CDROM de configuration, console VM, gestion de l’alimentation VM |

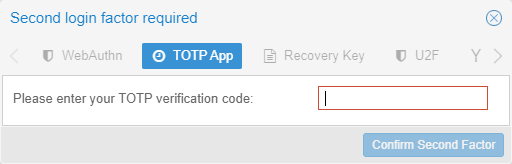

**Note importante : ne pas utiliser le même logiciel pour le TOTP et les mots de passe !**

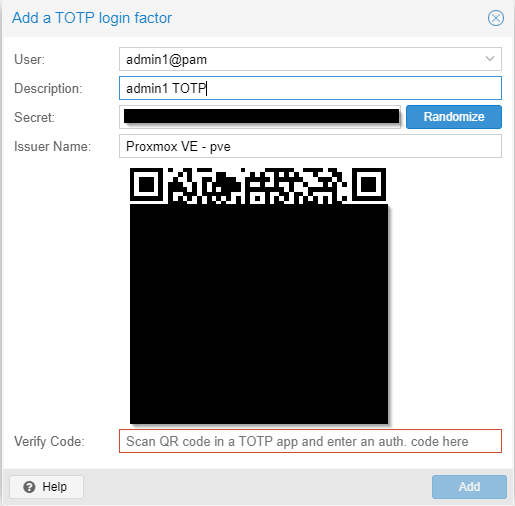

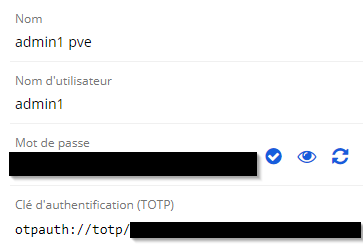

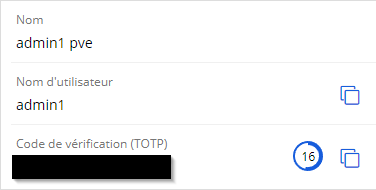

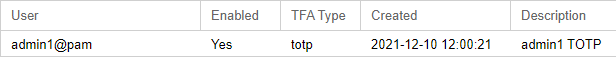

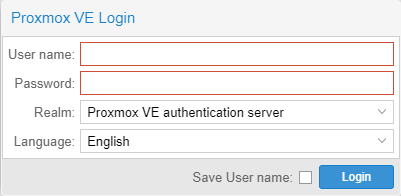

[](https://docs.alexwilliam.fr/uploads/images/gallery/2023-06/PPntqeX0XuA20sSd-06.png) Ouvrir Bitwarden sur votre téléphone Créer un nouvel élément de type identifiant - Nom pour Bitwarden - Nom d’utilisateur - Le mot de passe de l’utilisateur (facultatif) - Clé authentification (TOTP) : prenez en photo le QR code généré et cela remplira la ligne [](https://docs.alexwilliam.fr/uploads/images/gallery/2023-06/oyFZrKFOvt4yt4hU-07.png) Sauvegarder identifiant créé et ensuite, ouvrez-le. Vous verrez un code généré avec un temps avant la génération d’un nouveau code (30 secondes). [](https://docs.alexwilliam.fr/uploads/images/gallery/2023-06/5bv6l3ZxLSWmXmxa-08.png) Rentrer le code dans la boite de dialogue de création de compte TOTP de Proxmox pour activer le TOTP du compte. [](https://docs.alexwilliam.fr/uploads/images/gallery/2023-06/eQy9jnHbxsmqj9cx-09.png) [](https://docs.alexwilliam.fr/uploads/images/gallery/2023-06/bonPFXNVXMI2c7EN-10.png) [](https://docs.alexwilliam.fr/uploads/images/gallery/2023-06/f057jg7NfBdnaBVX-11.png)